Супер защищенная крипто флешка USB 3.0 Defender Elite300

Компания Kanguru представила портативный флеш-накопитель Defender Elite300, предназначенный для решения задач в условиях высоких требований к сохранности и безопасности информации. Модель настолько хорошо защищена, что рекомендуется для использования в правительственных структурах для хранения информации государственного уровня.

Для обеспечения конфиденциальности применен 256-битный AES шифровальщик. С этой целью в конфигурацию изделия введена специальная криптографическая микросхема. То есть шифрование обеспечивается не только программными, но и аппаратными возможностями, а потому не может быть обойдено хакерскими атаками. Сертификация по канадскому стандарту FIPS 140-2 позволяет утверждать, что информация защищена не только от виртуального, но и от прямого физического взлома.

Для передачи информации использован высокоскоростной интерфейс USB 3.0, имеющий обратную совместимость с прежним стандартом USB 2.0. С целью автономной защиты от вирусных проникновений в базовую версию установлен 30-днейный бесплатный антивирус, который позже необходимо продлить (это по желанию). Сканирование на вирусы производится в фоновом режиме.

Флешка Kanguru Defender Elite300 получила защиту эпоксидным компаундом, что позволяет говорить о водонепроницаемости и хорошей сопротивляемости к механическим воздействиям, в том числе с целью проникновения внутрь устройства. При любой попытке получить доступ внутрь накопитель разрушается и делает информацию непригодной для использования без возможности восстановления.

Помимо всего прочего модель предоставляет безопасную связь с сервером облачного хранилища. Пользователь может удаленно обрабатывать, добавлять и удалять информацию из любой точки мира. Доступ возможен только обладателю флешки, которая является своеобразным ключом к «облаку».

При работе непосредственно с флешкой пользователю доступно переключение механической кнопки в режиме «перезапись» и «просмотр» с защитой от случайного стирания или перезаписи информации. Модель может работать при 70 градусах тепла, храниться при 25 градусах мороза, и совместима с большинством ОС

Флешка предлагается в вариантах от 4 Гб до 128 Гб. Ее масса составляет 12 грамм, а размеры не превышают 64 мм х 18.5 мм х 9 мм. Доступные цвета корпуса черный, серый, красный, зеленый и синий. Стоимость сообщается по запросу.

Сайт разработчика:

kanguru.com

— Внимание! Перед покупкой товаров или услуг внимательно читайте отзывы! — Производители могут изменять их без уведомления! — Поэтому характеристики верны на момент публикации материала (см. дату статьи).

МЫ ВКОНТАКТЕ:

www.mobipukka.ru

Про криптофлешки — Egor Egorov

Про криптофлешки

Про криптованные флешки.- Kingston, Verbatim и SanDisk выпускают флешки, прозрачно криптующие данные с помощью AES-256. Все данные на всех флешках зашифрованы одним и тем же ключом, а программа, «проверяющая пароль», на самом деле всего лишь делает вид. Статья.

- Lexar выпускал зашифрованный JumpDrive, тоже AES-256. Ключ хранится непосредственно на самой флешке практически в открытом виде и легко доступен для чтения. Статья.

- Secustick был очень крутым продуктом для своего времени. Программа, проверяющая пароль, открывала доступ к данным просто путем отсылки команды на контроллер флешки. Статья.

- Я не помню название и не смог найти статьи, но была также флешка, сертифицированная американским правительством. Защита была сделана следующим образом: при вставлении в винду с флешки запускался autorun, который мгновенно скрывал раздел с данными. После «проверки пароля» раздел показывался.

- И еще много, много.

Что общего у этих флешек?

- Большинство флешек, на самом деле, шифруют данные вполне криптостойким алгоритмом, но при этом управление паролями реализовано запредельно безграмотно.

- Практически все эти криптофлешки имеют серъезные сертификации государственного уровня и используются в самых серъезных секретных областях.

- Все эти флешки дают иллюзию безопасности, что на самом деле ухудшает сохранность данных. Ведь некриптованную флешку хоть кое-как, но все же берегут, а вот такую — нет, ведь она же зашифрована.

Феномен «лимонов и персиков» в действии, в общем. Пользователи не могут оценить реальную криптостойкость флешки, а поэтому их выбор определяется сугубо маркетингом продукта. Соответственно, на рынке нет реальной потребности в действительно криптостойкой флешке. Это понятно.

А вот две вещи, которые мне непонятны:

- Почему производители, в руках которых уже есть настоящий криптостойкий механизм, создают в итоге абсолютно дырявый продукт? Что мешает сделать действительно криптостойкую флешку, ведь это совсем несложно? Мне приходит в голову только два варианта ответа: a) власти требуют backdoor для подобных продуктов; b) компании покупают чипы криптования у сторонних производителей, а сами даже отдаленно не понимают сути вопроса (читай: программисты — конченные идиоты). Второй вариант мне кажется более вероятным. Особенно в свете того, как большинство таких софтверных разработок хардверных компаний делаются индусами или китайцами. Я работал с такими: у них совести просто нет, не к чему аппелировать.

- Почему крутые государственные агентства сертифицируют продукты, в которых легко находятся серъезнейшие дыры в безопасности? Тут у меня нет версий.

egorfine.livejournal.com

Безопасная флешка. Миф или реальность / Блог компании «Актив» / Хабр

Привет, Хабр! Сегодня мы расскажем вам об одном из простых способов сделать наш мир немного безопаснее.

Флешка — привычный и надежный носитель информации. И несмотря на то, что в последнее время облачные хранилища все больше и больше их вытесняют, флешек все равно продается и покупается очень много. Все-таки не везде есть широкий и стабильный интернет-канал, а в каких-то местах и учреждениях интернет вообще может быть запрещен. Кроме того, нельзя забывать, что значительное количество людей по разным причинам с недоверием относятся к разного рода «облакам».

К флешкам мы все давно уже привыкли и многие из нас помнят, как сначала робко появилась поддержка usb mass storage в Windows 2000, а потом, немного погодя и в Windows Me. Многие понимают, насколько удобно сейчас пользоваться флешками и помнят, как раньше мы все мучались с ненадежными дискетами и непрактичными оптическими дисками.

Автор этих строк примерно в 2004-м году был счастливейшим обладателем симпатичного 128-мегабайтного носителя в моднейшем корпусе с металлической вставкой. Он был моим верным спутником и хранителем ценной для меня информации долгие годы, пока я наконец не потерял его вместе со связкой ключей, к которой он был прицеплен.

И, казалось бы, потеря ключей — это довольно рядовое событие, которое наверняка происходило с каждым, но меня оно заставило срочным образом поменять все замки в доме.

Все дело в том, что в дебрях файловой системы моей флешки лежали сканы моего паспорта, сделанные на всякий случай (кто же знает, когда могут пригодиться сканы паспорта?). А в сочетании с настоящими ключами от реальной квартиры, данные о прописке превращаются в заманчивую возможность даже для тех людей, которые раньше может быть и не помышляли о квартирных кражах.

Чему этот инцидент меня научил?

В первую очередь — бережнее относиться к своим вещам, а во вторую — тому, что любую информацию, которую хоть каким-либо даже косвенным образом можно использовать во вред тебе, необходимо защищать.

Что могут предложить флешки в плане защиты?

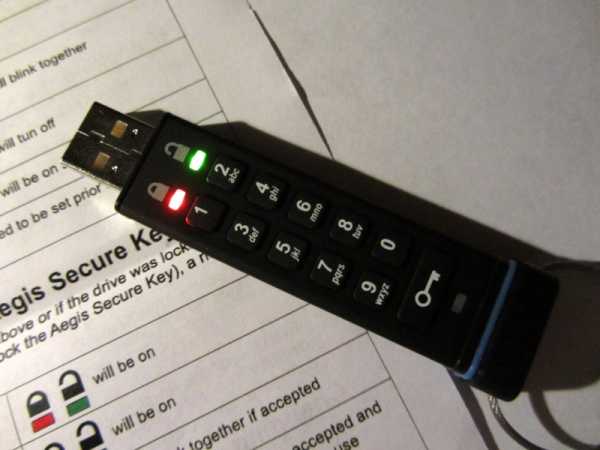

Первый, самый очевидный вариант, флешки с аппаратной защитой и без внешнего программного управления, у них обычно клавиатура на корпусе — все в них вроде бы неплохо, но стоят они в большинстве своем совершенно диких денег, может быть за счет своей малосерийности, а может быть и жадности продавцов. Очевидно, ввиду высокой стоимости, особого распространения не нашли.

Второй вариант — навесная программная защита для обычной флешки.

Вариантов много (их можно легко нагуглить), но все они имеют явный плюс в виде почти нулевой стоимости и неизбежные ограничения, связанные с необходимостью установки специального программного обеспечения на компьютер. Но главный минус навесной защиты — это ее слабость.

В чем же слабость — спросите вы.

А дело в том, что любая шифрующая диски программа использует в качестве ключа шифрования последовательность полученную по особому алгоритму, например PBKDF, из пароля, который вы будете использовать для разблокировки. И что-то мне подсказывает, что вряд ли пароль, который придется часто набирать, будет длинным и сложным.

А если пароль короткий и простой, то подобрать его по словарю будет не таким уж и сложным делом.

Злоумышленник, завладев вашей зашифрованной флешкой даже на короткое время, может скопировать с нее криптоконтейнер. Вы так и будете думать, что данные по-прежнему в безопасности. А на самом деле все это время кто-то усиленно подбирает ключ к вашему контейнеру и с каждой минутой подходит все ближе к своей цели.

Поэтому, если вы не враг самому себе, то пароль должен быть «стойким». Но поскольку вам же потом этот же «стойкий» пароль придется многократно набирать — это начинает противоречить утверждению на предыдущей строке.

Что же делать — спросите вы.

Можно ли поставить между защищаемой флеш-памятью и компьютером аппаратную защиту так, чтобы это было удобно, надежно и более-менее доступно? Чтобы хотя бы можно было обойтись без монструозного корпуса с аппаратными кнопками.

Оказывается, да, можно, если вы российский производитель устройств электронной подписи (токенов и смарт-карт).

Безопасная флешка все-таки существует

В устройствах Рутокен ЭЦП 2.0 Flash флеш-память подключена через специальный защищенный контроллер, прошивка которого, карточная операционная система Рутокен, целиком и полностью разработана специалистами компании «Актив» (карточная ОС Рутокен находится в реестре отечественного ПО Минкомсвязи).

В эту прошивку встроен специальный управляющий модуль, который контролирует потоки данных, входящие на флешку и выходящие из нее.

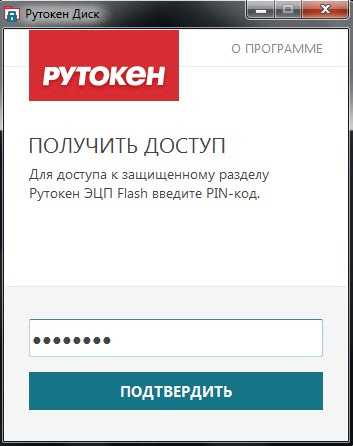

А так как в карточной операционной системе Рутокен испокон веков есть функциональность, обеспечивающая доступ к криптографическим ключам электронной подписи по PIN-кодам, мы реализовали в ней своего рода «вентиль», который может быть открыт, закрыт или открыт в одностороннем режиме (например, только для чтения). Вентиль этот как раз и управляется PIN-кодом. Не зная его, этот вентиль невозможно повернуть.

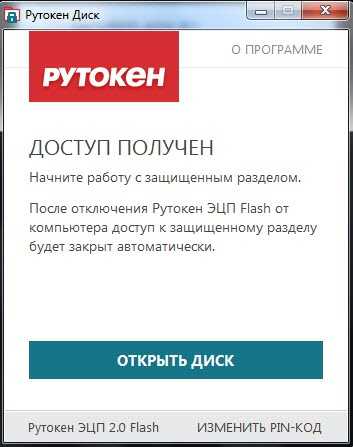

Теперь представьте, что такой вентиль по умолчанию находится в положении «закрыт». А чтобы открыть его, нужно предъявить PIN-код, который знаете только вы. Причем, вентиль автоматически закрывается при извлечении устройства из компьютера. И количество попыток ввода неправильного PIN-кода жестко ограничено. Причем, устройство защищено от физического взлома и извлечения флеш-карты.

Получается вполне безопасная, надежная и удобная система. Мы реализовали ее в виде небольшой управляющей программы, которая называется — «Рутокен Диск».

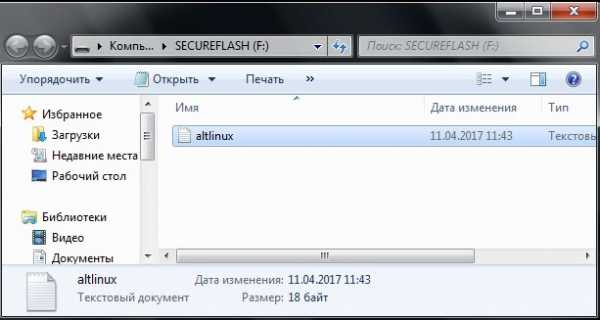

Флеш-память устройства Рутокен ЭЦП 2.0, на котором работает «Рутокен Диск», разбита на 2 области: одна служебная, для эмулирующего CD-ROM раздела с управляющей программой; вторая — для пользовательских данных.

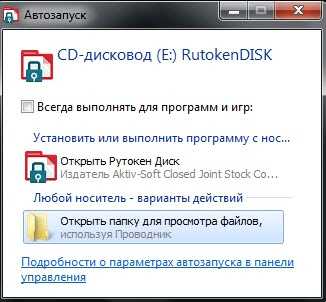

При подключении такого устройства к компьютеру вы увидите два физических диска. CD-ROM раздел сразу доступен для чтения и автоматически монтируется, а в операционных системах Windows еще и всплывает симпатичное окошко.

Защищенный раздел выглядит как ридер карт памяти, но без вставленной в него карты, доступа к данным нет.

Однако, запустив приложение и введя простой PIN-код, вы моментально получаете доступ к своим файлам.

Сам токен уже много лет продается и возможность реализации защищенной флешки в нем была изначально. Но сейчас мы написали удобное приложение и если у кого-то из читателей уже есть такое устройство – программное обеспечение «Рутокен Диск» можно загрузить с нашего сайта и инсталлировать на устройство по инструкции.

Вместо резюме:

Если вы доверяете свою информацию обычной флешке — храните ее, как зеницу ока. В случае же с Рутокеном ЭЦП 2.0 Flash и Рутокен.Диском — можно быть гораздо спокойнее за конфиденциальность своих данных. Хотя и полностью расслабляться никогда не стоит.

Заранее отвечу на некоторые вопросы, которые обязательно у кого-нибудь появятся:

- GUI под macOS и linux — будет.

- Возможность открывать защищенный раздел в режиме read-only, чтобы без опаски засовывать флешку в самые непредсказуемые места — будет.

- Кнопочка для безопасного извлечения раздела, чтобы не тыкать мышкой в трей — будет.

Остальные вопросы, пожелания и замечания оставляйте в комментариях — постараемся ответить на все вопросы.

habr.com

в безопасности на долгий срок

Здравствуйте подписчики и читатели блога. С вами автор блога Руслан Мифтахов, хотел бы вас сначала поздравить с наступающим новым годом и пожелать роста и процветания в жизни.

Так как тема про биткоин и блокчейн просто взорвала интернет в этом году, я решил тоже изучить все. Но перед тем как инвестировать в криптовалюту и начать закупать ее, я задался вопросом — где хранить криптовалюту?

Содержание статьи:

Зачем нужно использовать холодное хранение?

В этой статье разберем, как безопасно хранить криптовалюту и какие существуют возможные варианты. Рассмотрим на практике, как можно хранить крипту и как безопасно переводить и получать цифровые валюты.

Вопрос интересный и вполне логичный. Дело в том, что используя онлайн-ресурсы или сервисы для хранения вы доверяете свои средства третьей стороне. Это автоматическая передача возможности потери своих средств другим участникам. Уже было несколько ситуаций, например с биржей BTC-e.

Владельца этой биржи обвинили в нарушении законодательства и проект закрылся. Суточный объем операций составлял 50 миллионов долларов. Все эти средства стали недоступными после ареста. В СМИ появилось такое сообщение:

Несколько часов назад в Греции арестовали россиянина, обвиняемый в отмывании $4 млрд, оказался связан с биржей BTC-E.

Чтобы избежать таких последствий будем использовать холодное хранение криптовалют на долгий срок.

Это целесообразно, если постоянно работаете с криптовалютами и приличные суммы. В целом холодное хранение имеет определенные временные затраты и неудобства, но это компенсируется высокой надежностью.

Холодное хранение с Electrum + Tails

Данный способ имеет хороший уровень безопасности. Почитать можно об этом кошельке на известном форуме bitcointalk. Это связано с тем, что работать мы будем сразу с двумя видами:

- Первый — будет размещен на загрузочной флешке.

- Второй — на рабочей машине, такой вариант позволяет максимально снизить риск взлома. Приватный кошелек не нужно нигде вводить, а операции можно подписывать и сохранять в файл, без подключения к интернету.

Загрузочная флешка будет работать на базе операционной системы Tails. Tails — это дистрибутив Linux, главный приоритет авторов при его создании — конфиденциальность пользователей.

Эта система использовалась самым известным (после Президента, конечно) жителем России — Эдвардом Сноуденом. О ней можно найти много информации в сети. Главное — что она поддерживает шифрование, имеет возможность постоянного хранения данных и имеет в своей сборке кошелек Electrum.

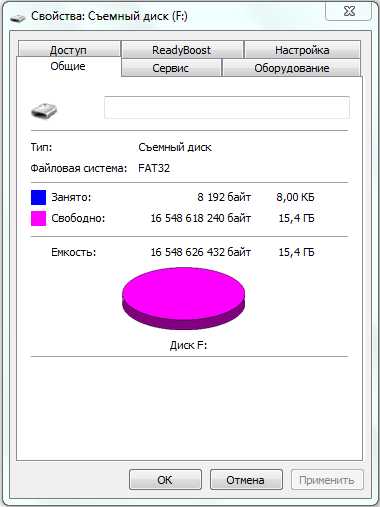

Установка

Для установки необходимо две флешки. Для начала необходимо провести форматирование устройств в системе FAT32. Потом нужно скачать образ операционной системы Tails.

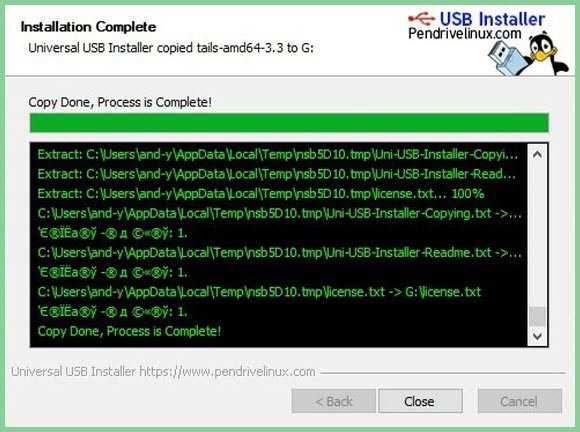

Для монтирования можно воспользоваться Universal USB Installer. Для монтирования достаточно выбрать образ и операционную систему Tails. После завершения можно увидеть такое сообщение.

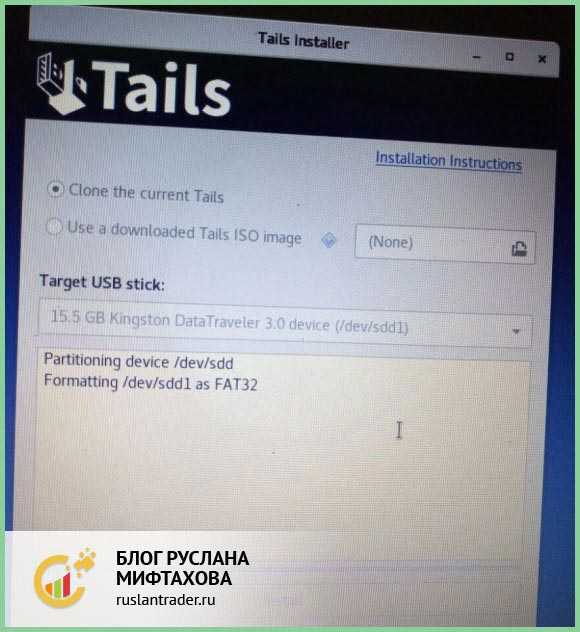

Далее необходимо загрузиться с этой флешки и запустить систему. После этого нужно вставить отформатированную флешку и установить туда систему, где она будет храниться на долгосрочной основе. Для этого заходим:

- Applications->Tails->Tails Installer

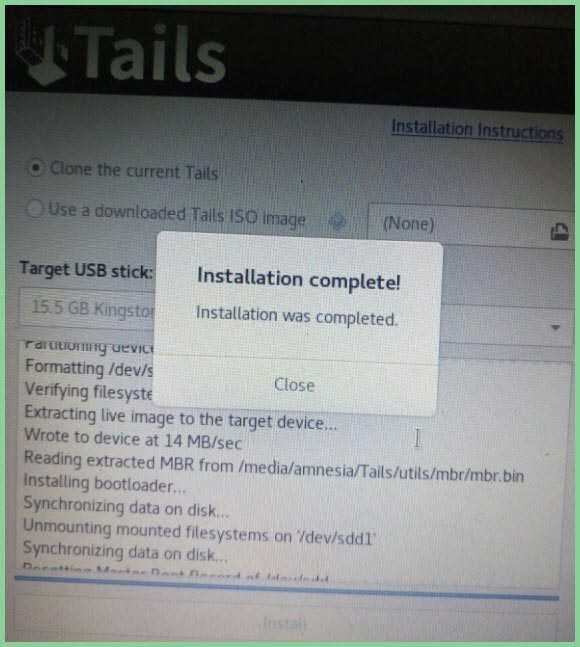

Дальше нужно выбрать нашу флешку и начать установку. Процесс достаточно не сложный. После установки нужно перезагрузиться с уже новой загрузочной флешки.

Настройка

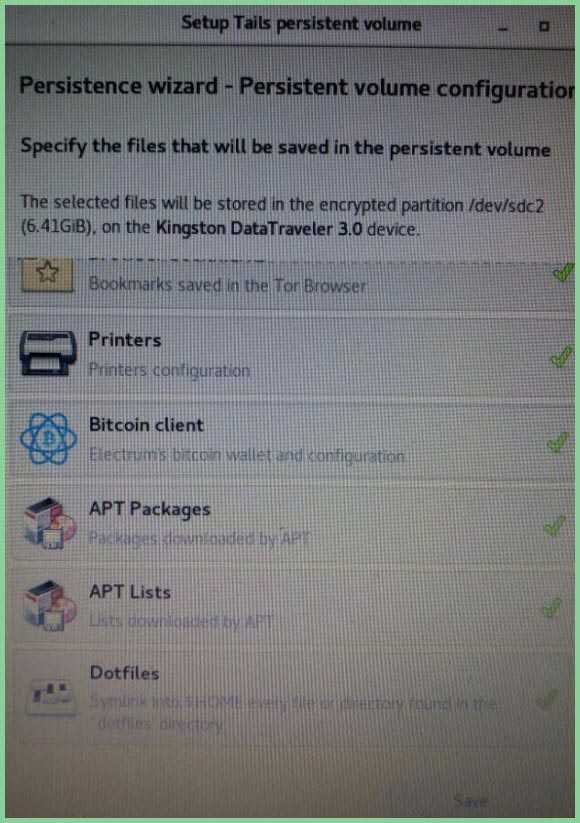

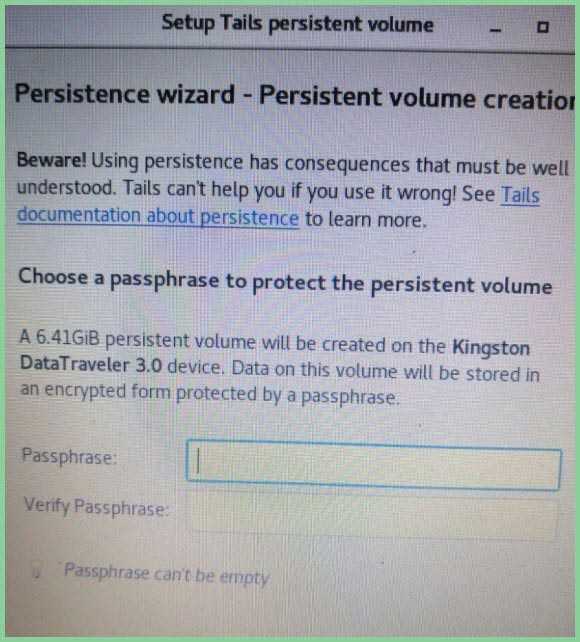

После загрузки с установленной ОС необходимо сделать место для постоянного хранения данных. Для этого нужно зайти в меню:

- Applications->Tails->Configure persistent volume

Необходимо выбрать все пункты. Произвести перезагрузку, задав пароль для использования. Автоматически система будет шифровать хранимые данные. После этого можно приступать к работе с кошельком. Система полностью готова для работы.

Установка разделов для места постоянного хранения

Введите пароль для доступа к месту постоянного хранилища.

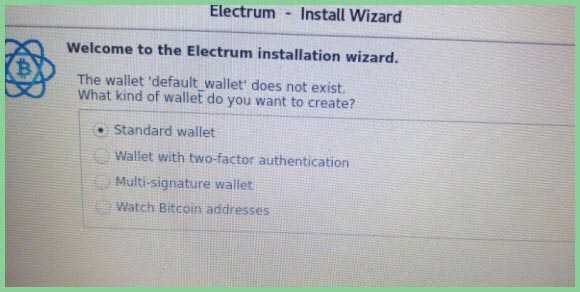

Работа с кошельком Electrum

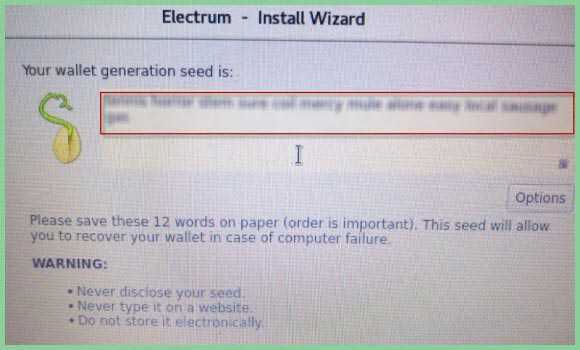

Далее можно найти кошелек Electrum в списке приложений. После запуска необходимо создать стандартный кошелек. В процессе регистрации нужно будет ввести пароль, запомнить фразу для восстановления и сохранить приватный ключ.

Для этих целей можно использовать отдельное устройство, но можно и сохранить эти файлы в корневой раздел, так как он шифруется и доступ можно получить только по паролю.

Получение QR кода для работы.

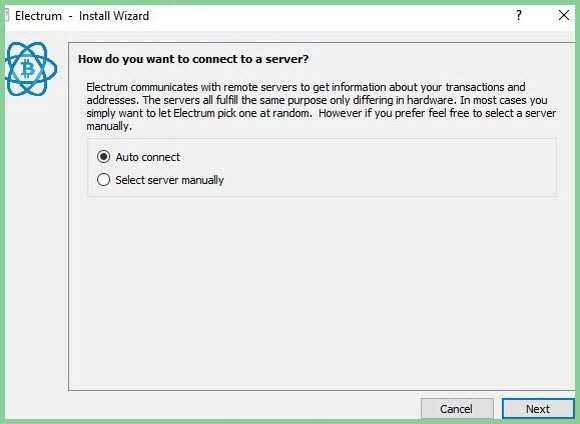

Далее происходит автоматическое соединение с сервером.

Запишите кодовые фразы в случае надобности восстановления.

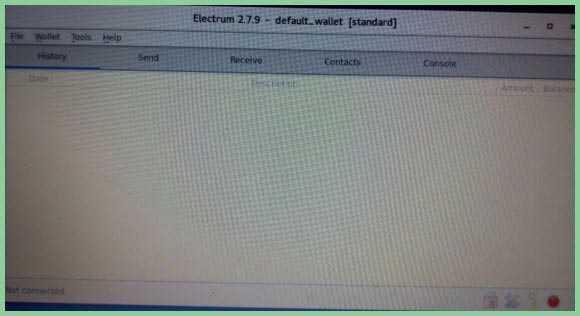

И заходим в интерфейс electrum.

После этого можно пользоваться кошельком. Для начала нам нужно сохранить наш публичный ключ или адрес, для работы с кошельком watch only. Этого достаточно будет для отправки средств нужно воспользоваться вкладкой с платежами и выбрать send.

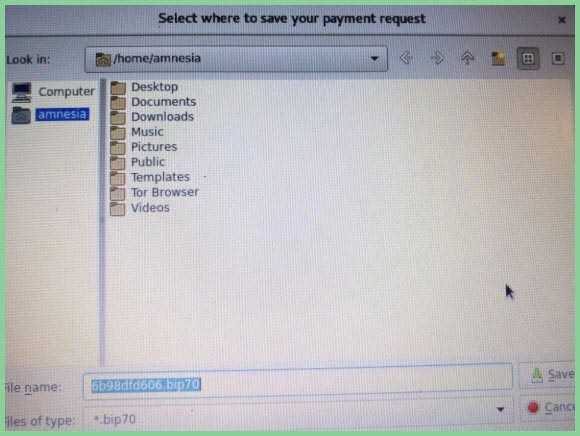

Для проведения операции необходимо ввести кошелек получателя, сумму, примечание, а также определить тип комиссии. После этого подписываем операции и сохраняем на флешку.

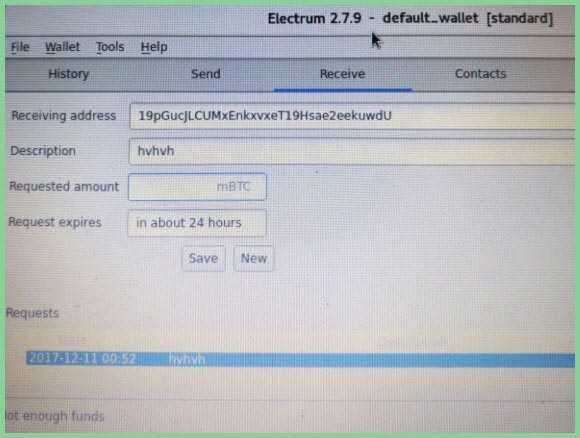

Для получения своего адреса переходим во вкладку Receive.

В принципе этого достаточно, чтобы получать и принимать операции.

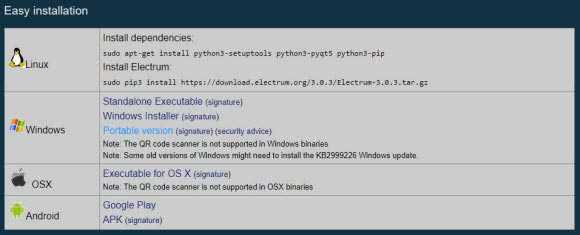

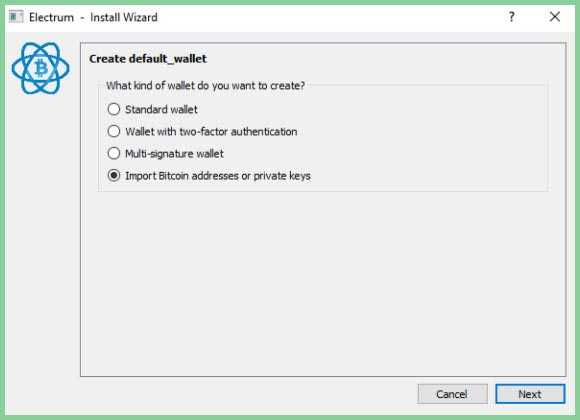

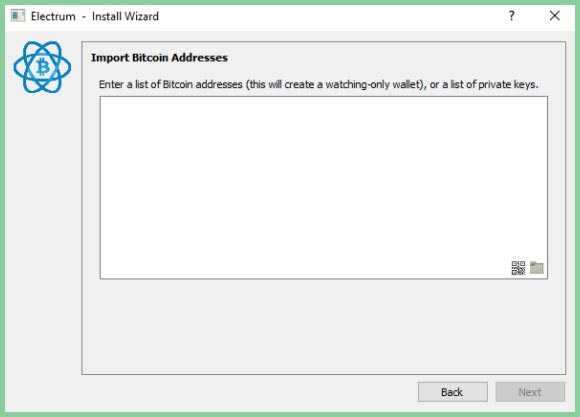

Давайте коротко рассмотрим, как создать кошелек в режиме watch-only. Для этого необходимо скачать одну из версий на Electrum. Для скачивания доступны разнообразные версии.

После этого качаем любую версию, при установке выбираем Import Bitcoin addresses or private keys.

После того вводим наш адрес или приватный ключ. Лучше первый вариант.

После этого можно пользоваться кошельком в режиме только просмотра. Можно загружать и проводить подписанные операции с помощью такого кошелька.

Для проведения операции загружаетесь с основной ОС:

- В меню выбираете Load transaction from file.

- Загружаете подписанную транзакцию с флешки.

- И нажимаете Broadcast.

Таким образом подписанная транзакция отправляется в сеть с watch-only кошелька, и ваш приватный ключ 100% не утек никуда с вашей Tails.

Этот способ является достаточно надежным. Главное не подключать интернет и не проводить разнообразную деятельность на загрузочной флешке. Использования только для холодного хранения и подписания операций снижает шанс взлома к нулю.

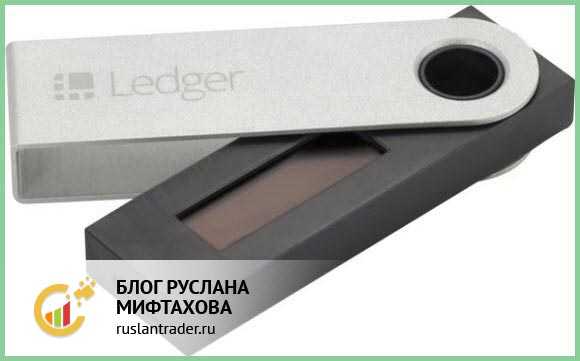

Аппаратное хранение биткоинов

Аппаратные кошельки — физические электронные устройства, которые используются для хранения криптовалют. Основная суть заключается в том, что для проведения операции устройство необходимо подключить к КП, смартфону или планшету. Это один из способов надежного хранения криптовалют.

Такие устройства хранят приватные ключи отдельно от компьютера. Это снижает шанс проведения атаки. Работа с ключом производиться в защищенной среде, что усложняет перехват информации на заряженном или незащищенном компьютере.

Аппаратные кошельки защищены PIN-кодом, что защищает от перевода средств в случае физической потери. Если устройство утеряно, то его можно восстановить с помощью специального кода.

Для чего нужен экран?

Экран — это дополнительная мера безопасности. Он отображает важную информацию и позволяет верифицировать транзакции.

На ПК можно подменить данные или заменить, но достаточно сложно это сделать на аппаратном устройстве. Поэтому можно проверить кошелек и информацию о транзакции.

Виды аппаратных кошельков

Ledger Nano S — это самый бюджетный аппаратный кошелек с экраном. Стоимость его составляет 63 доллара. Разработчик компании — Ledger. Достаточно известный в криптосообществе. Устройство на рынке с 2016 года.

TREZOR — первый Bitcoin-кошелек, которые был запущен в 2014 году. Удобное использование и высокая безопасность — основные преимущества.

Кошелек KeepKey был создан осенью 2015 года, оборудованным специальным экраном для новых мер защиты, которые отсутствуют в Trezor и Nano S.

Ledger HW.1 один из самых недорогих аппаратных кошельков. У него нет экрана, и поэтому его нельзя считать настолько безопасным, как три предыдущих кошелька.

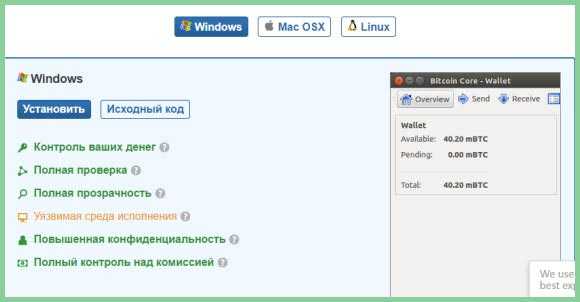

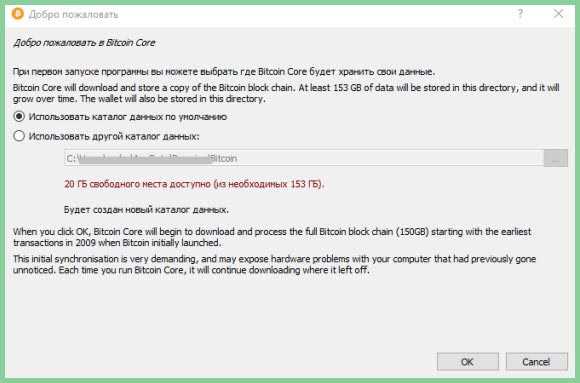

Холодное хранение в Bitcoin Core

Это один из способов хранения, который потребует около 160 ГБ на вашем диске и этот размер постоянно увеличивается. Если два предыдущий способа направлены на защиту от перехвата и взлома посредством зараженного ПК, то в этом случае наиболее уязвим к таким атакам.

Поэтому идеальный вариант — это использование отдельной машины только для проведения операций. Это достаточно проблематично, но в теории можно реализовать с помощью виртуальной машины или удаленного доступа к компьютеру.

Выбрать кошелек можно по этой ссылке. Можно посмотреть преимущества и недостатки. Главный недостаток — это среда.

Установка занимает много времени, главное — это скачать файл со всей истерией по блокам. Синхронизация может занять от несколько часов до целых суток. В целом кошелек не отличается ничем от других кошельков.

Есть функция управления входами. Также можно шифровать данные и ставить пароль для входа в кошелек.

Заключение

Самый безопасный и бюджетный способ — Electrum и Tails. Для этого нужна загрузочная флешка, с которой вы сможете провести операцию, подписав ее и добавив на файл. Такое разграничение позволяет свести риск потери криптовалют к нулю.

Далее по надежности идут аппаратные кошельки, но они стоят немного дороже? чем флешки, но также есть высокий уровень надежности.

Bitcoin Core — неплохой вариант по сравнению с онлайн сервисами и биржами.

Помните, что лучше пользоваться проверенными способами, чем доверять свои средства третьей стороне. И помните, что такие кошельки как Jaxx небезопасные, так как существует информация, что есть уязвимости, которые позволяют за 20 минут взломать любой кошелек. А сам владелец не рекомендует хранить большие суммы на это кошельке.

На этом у меня все, если статья была полезной поделитесь с друзьями в социальных сетях по кнопочкам ниже, пишите комментарии и подписывайтесь на наш телеграмм канал.

С уважением, Руслан Мифтахов

ruslantrader.ru

Обзор защищенной флешки Aegis Secure Key / Хабр

Время от времени, то здесь, то там, проскакивали новости о защищенных флешках с аппаратным шифрованием. Время шло, шило росло и вот однажды я понял — время пришло. Первым делом я открыл Яндекс Маркет и через расширенный поиск стал смотреть что предлагает нам рынок. Список предложений оказался всего на пару листов. По мере изучения специфики я выделял основные требования. Самым главным, пожалуй, становился вопрос работы без дополнительных программ с любой ОС. Таким образом почти все предложения моментально исчезли из поля зрения, так как большинство флешек, при подключении к ПК запускали встроенную программу с запросом пароля и дальнейшей расшифровкой контейнера. И как и следовало ожидать, такой подход работал только под windows. В итоге в поле зрения стали крутиться устройства с физической клавиатурой — ввел код, вставил в usb и работаешь. Яндекс предлагал только Corsair Flash Padlock 2. Но по многим параметрам безопасности он меня не устраивал. В поисках по интернету прилично удивил тот факт, что информации о подобного рода устройствах практически нет на русском языке. На хабре проскакивал пост о потрясающей флешке IStorage datAshur. Впечатляет. Но вот не задача. Такие устройства запрещены к продаже в России. Ebay, Amazon — поиск не дал нужных результатов. И тут мне на глаза попадается Aegis Secure Key. По виду и по описанию — один в один datAshur, только от другой компании. Ebay — результат 0, Amazon — результат положителен. 16Gb — 125$. Месяц ожидания, извещение, очередь, радость.

Держа первый раз в руках новую игрушку, первым делом обращаешь внимание на приятный вес, легкую прохладу металлического футляра. Плавно снимаем футляр и… домофон, покрытый по всему корпусу материалом, похожим на софт-тач.

На лицевой стороне десять цифровых кнопок, одна системная и три светодиода.

С обратной стороны — полезная информация, которая нам сообщает, что флешка на 16gb, использует шифрование AES 256 bit, и работает от лития-полимерного аккумулятора, который подзаряжается от usb. Не смотря на то, что в спецификации указаны защита от воды и ударов, проверить это я пока не готов.

Вернемся к панели кнопок. Не смотря на то, что физические размеры флешки 80х20х10 мм (вместе с футляром), кнопки получились очень удачными, достаточного размера, 5х5 мм. Поскольку у меня пальцы не крупные, нажатие кнопок не вызывает трудностей. Кнопки имеют достаточно тугой, тактильный ход. Нажатие хорошо ощущается легким щелчком. Материал кнопок сделан из хорошей, жесткой резины, на которой не остается следов (вмятин) от твердых предметов, например ногтей.

Ну что же, пора посмотреть как она работает! Втыкаем в usb…, несколько раз мигает красный светодиод, затем постоянно мигает синий и… ой, устройство usb не опознано.

Открываем инструкцию, узнаем заводской пароль, нажимаем ключик, вводим 11223344 и еще раз ключик. Дружественно замигал зеленый светодиод и теперь у нас есть 30 секунд чтобы подключить накопитель в порт. Установка нового оборудования, 10 секунд и окно с выбором задачи. Открываем свойства.

Пробуем закинуть фильм, весом в 700мб. Скорость стартует от 42мб/с и завершается 21мб/с. Скорость чтения никак не превышает 12мб/с. Видимо сказывается расшифровка на лету. Ни fat32, ни ntfs существенной разницы не дают.

Взлом:

Проверяем защиту от брутфорса. Делаем 10 неправильных попыток и не мигая горит красный светодиод, больше он нам пробовать вводить коды не дает. Программируем новый пароль, подключаем к usb и вуаля, нас просят отформатировать диск.

Вскрывать флешку я конечно не буду, так что поверим производителю. По заявлениям производителя, внутри все покрыто жесткой эпоксидной смолой, которая разрушает чип при попытке ее удалить.

Терморектальный криптоанализ? На сколько я понял, нет возможности настроить код удаления данных…

Итог.

Довольно качественный и надежный продукт, относительно недорогой, компактный и стильный. Прекрасная защита данных при потере или краже устройства. Хотел попробовать разбить на разделы и посмотреть что получится, но программы по работе с жесткими дисками ее не видят. Буду рад ответить на вопросы.

habr.com

Прочные герметичные крипто-флешки Kingston Vault 4000

Компания Kingston Digital представила две инновационные флешки в серии DataTraveler, способные охранять данные от физического и программного взлома. Модели получили названия Vault 4000 и 4000M-R Gen-2. Помимо обеспечения безопасности информации они предлагают защиту от воздействия ударов и воды.

По утверждению разработчика, модели являются новым поколением ультра портативных флеш-накопителей. Для защиты данных на программном уровне применяется алгоритм AES XTS с 256-битным шифрованием. Оба изделия соответствуют запросам FIPS 140-2 третьего уровня, гарантирующего обнаружение и защиту от несанкционированного физического доступа и попыток модификации данного оборудования.

Использование AES в режиме XTS позволяет автоматически блокировать накопитель с одновременным включением режима автоматического форматирования. В результате взломщик на выходе получает девственно чистый диск вместо информации. Данная функция предусмотрена, несмотря на наличие прочного и герметичного по IPX8 стального корпуса с титановым покрытием.

Крипто флешки Kingston Vault 4000 и 4000M-R Gen-2 оснащаются портом USB 3,0 (запись до 85 Мбит, чтение до 250 Мбит) с обратной совместимостью с USB 2,0. Пользователи смогут приобрести тот объем, который им необходим. Например, для простого хранения паролей и текстовых файлов достаточно флеш-накопителя 4 Гб. Кроме того, предлагаются версии 8 Гб, 16 Гб, 32 Гб и 54 Гб.

Флешки могут транспортироваться в 20-градусный мороз и 85-градусную жару без дополнительной защиты. В модели 4000M-R Gen-2 реализована функция централизованного управления. В остальном изделия практически идентичны. Их габариты не превышают 1,2 х 2,2 х 7,8 см, а гарантийный срок составляет 5 лет. О стоимости пока не сообщается.

Страница продуктов:

kingston.com/us/usb/encrypted_security

— Внимание! Перед покупкой товаров или услуг внимательно читайте отзывы! — Производители могут изменять их без уведомления! — Поэтому характеристики верны на момент публикации материала (см. дату статьи).

МЫ ВКОНТАКТЕ:

www.mobipukka.ru

Флешка для ЭЦП

Флешка для ЭЦП может быть использована, если речь идет об усиленной неквалифицированной подписи.

Виды ЭЦП, обладающие максимальной степенью защиты, записываются исключительно на специализированные USB-устройства. Их выпуск предусмотрен во всех действующих пунктах удостоверения.

Рассмотрим варианты флеш-накопителей, которые наиболее часто пытаются использовать для хранения средств криптозащиты информации:

- Незащищенная флешка. Малопригодная для хранения конфиденциальной информации из-за открытого доступа к ней третьих лиц.

- Флешка с встроенной функцией шифрования. Устройство ограничивает, но не полностью предотвращает несанкционированный доступ к ключам. Опасность возникает в момент переноса ЭЦП на компьютер при подписании документа.

- Флешка для электронной подписи (токен) с встроенным криптопроцессором. Более подходящий вариант для хранения ЭЦП. Содержит две степени защиты информации, которые задействуются в момент записи ЭЦП и обращения к ней в процессе подписания. Подпись, записанная на такой носитель информации, не может быть незаконно изменена, но вероятность ее кражи в момент переноса в ПО компьютера сохраняется.

- USB-устройство с функцией встроенного формирования ЭЦП. Этот тип флешки является своего рода миникомпьютером – документ, подлежащий подписанию, подается на «вход» устройства и подписывается уже внутри него. Такой токен максимально защищен от несанкционированного доступа, т.к. подпись из него не извлекается. Загрузка подписи на внешние устройства для ее использования не требуется.

Как записать ЭЦП на флешку с другого носителя информации? Используйте возможности специальной программы КриптоПРО CSP.

Приведем краткую инструкцию по перезаписи сертификата:

- В компьютер вставляется чистая флешка для ЭЦП и носитель подписи.

- Производится запуск программы КриптоПРО CSP.

- В открывшемся меню программы выбирается вкладка «Сервис», затем нажимается кнопка «Скопировать».

- Указывается путь к сертификату ЭЦП во вкладке меню «Обзор», выбор подтверждается нажатием кнопки «ОК».

- Если система запрашивает пароль, необходимо его ввести. По умолчанию используется числовая последовательность 12345678.

- Присваивается имя новой копии подписи и нажатием кнопки «Готово» подготовка к копированию завершается.

- В открывшемся диалоговом окне выбирается новая флешка и после нажатия кнопки «ОК» вводится пароль для копии ЭЦП. Вы можете оставить прежний пароль, чтобы исключить путаницу с кодами доступа или выбрать новую комбинацию символов.

Как перенести ЭЦП с флешки на флешку? Простым копированием папки сертификата и вставкой ее на новый носитель. Проявляйте меры предосторожности при переносе ЭЦП на новое устройство!

ЭЦП для ИПИспользование флешки в качестве электронного ключа

Ключ — самый доступный метод защиты компьютера от доступа посторонних лиц. USB-устройство является современным аналогом ключа. Как сделать электронный ключ из флешки?

Один из способов — воспользоваться РАМ-модулем, в задачи которого входит тестирование каждой вставляемой в компьютер флешки на соответствие заложенной в систему информации и, в зависимости от полученного результата проверки, открывать вход в систему или блокировать его.

Один из способов — воспользоваться РАМ-модулем, в задачи которого входит тестирование каждой вставляемой в компьютер флешки на соответствие заложенной в систему информации и, в зависимости от полученного результата проверки, открывать вход в систему или блокировать его.

Электронный ключ флешка работает следующим образом: при каждом удачном входе в систему происходит перезапись информации, хранящейся в ее резервной части.

При следующей попытке входа система сравнит учетные данные флешки — ее серийный номер, марку, предприятие-изготовителя и данные из резервной части USB-устройства.

Настройка модуля производится следующим образом:

- Устанавливается библиотека libpam_usb.so и необходимые для управления модулем утилиты.

- В USB-порт вставляется флешка — будущий ключ. С помощью специальной команды производится сбор модулем всей информации о флешке и запись на нее служебной информации для проведения последующей идентификации пользователя.

- Вводится команда, прикрепляющая имя флешки к конкретной учетной записи.

- Запускается проверка корректности введенных в систему данных.

- Модуль pam_usb наделяется правом управления системой до момента использования ключа. В случае необнаружения подходящей флешки, система может запросить ввод логина и пароля или, согласно установленным настройкам, заблокировать вход в нее.

Использование флешки в качестве ключа не предусматривает помещение на нее логинов и паролей, средств криптозащиты информации.

Выбрать ЭЦП

Такой ключ помимо удобства хранения предоставляет пользователю следующие преимущества:

- Отсутствие необходимости запоминания большого объема информации.

- Возможность использования флешки в качества средства хранения информации.

- Обеспечение быстрого входа в систему.

- Автозащита консоли. При вытащенной из USB-порта флешки работа на компьютере автоматически блокируется.

elektronnayapodpis.ru